Publicado hace 5 meses-

por Jacob

Zero day Attack

- Que es un ataque de dia cero

- Dia cero

Si eres aficionado a las películas de informática y hacking como yo de seguro has oído mucho del famoso ataque o xploit de día cero que usan muchos los hackers para vulnerar o acceder algún sistema informático.

A la primera no se te viene nada en la mente, te preguntas que carajos es ese término que tanto usan, pero tranquilo aquí trataré de explicártelo de una manera sencilla sin tantos términos técnicos para que cualquier persona lo entienda.

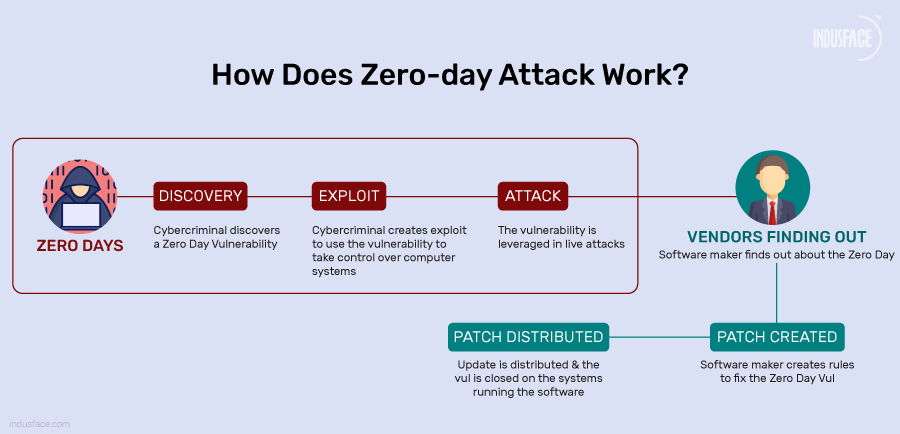

Como su propio nombre lo indica, una vulnerabilidad de día cero o (Zero Day attack), es un tipo de vulnerabilidad o fallo que acaba de ser descubierta y que aún no tiene un parche (actualización) que la solucione.

La principal amenaza reside en que, hasta que se lanza dicho parche correctivo los atacantes tienen vía libre para explotar la vulnerabilidad y sacar provecho de tal fallo de seguridad. A este tipo de ataques, se les denomina ataques de día cero o Zero day attack.

Un ataque de día cero se puede aplicar a diferentes sistemas informáticos y tecnológicos no necesariamente tiene que ser una computadora.De allí es donde vienen varios términos que a menudo se usan como exploit y ataque.

- Un exploit de día cero es el método que usan los hackers para atacar sistemas con una vulnerabilidad anteriormente no identificada.

- Un ataque de día cero es el uso de un exploit de día cero para causar daños o robar datos a un sistema afectado por una vulnerabilidad.

- Una vulnerabilidad de día cero como ya lo mencionamos antes es una vulnerabilidad de software que los atacantes descubrieron antes de que el proveedor sepa siquiera de su existencia. Debido a que los proveedores desconocen este problema, no existen parches para vulnerabilidades de día cero, por lo cual es muy probable que los ataques tengan éxito.

¿Ahora quién realiza ataques de día cero?

Las entidades maliciosas que realizan ataques de día cero entran en categorías diferentes, como cibercriminales, activistas, según su motivación. Por ejemplo:

Cibercriminales: hackers cuya motivación suele ser obtener ganancias financieras.

Activistas: hackers motivados por una causa política o social que desean que los ataques sean visibles para llamar la atención a su causa.

Espionaje corporativo: hackers que espían a empresas para obtener información sobre ellas.

Guerra informática: países o entidades políticas que espían o atacan la infraestructura cibernética de otro país.

Un ataque de día cero también se puede realizar en teléfonos inteligentes o aplicaciones móviles como whatsapp, facebook etc. Solo es cuestión de encontrar la vulnerabilidad o fallo para acceder al teléfono y obtener información valiosa que pudiéramos usar en contra de la víctima.

Por ejemplo si la persona no tiene actualizada su aplicación de correo electrónico contra malware podemos usar un exploit para acceder al correo de alguna persona usando varios métodos como un xploit de correo que utilice por ahí a mediados del año 2017 cuando estaba en la preparatoria.

Una anécdota que terminó en un final no muy feliz que prometo contarles en cuando tenga tiempo, está relacionado con un exploit que utilice para hackearle el correo a mi ex novia por motivos de celos. Hasta la vista y recuerden que ningún sistema es seguro y aprendan a proteger su informacion de los dispositivos informaticos.

Related Posts

Corea del Norte esta formando hackers expertos en inteligencia artificial: Que significa esto para el mundo?

hackers expertos en inteligencia artificial

Los temidos hackers de Korea del norte

Publicado hace 1 semana

Ataque de Ingenieria Social

Ingenieria social

EL metodo favorito de los hackers

Publicado hace 1 semana

Kevin Mitnick: El Hacker Más Famoso de la Historia

Conoce al hacker mas temido de la historia

Kevin un prodigio en la tecnologia

Publicado hace 1 semana